افزایشِ توزیع بدافزارها پس از فیلترشدن تلگرام

افزایشِ توزیع بدافزارها پس از فیلترشدن تلگرام در روسیه و احتمال رواج نمونههای مشابه در ایران

بدافزارِ تلگراب «Telegrab»

تلگرام یکی از پرطرفدارترین اپلیکیشنهای پیامرسان در ایران و روسیه است. روسیه نیز همچون ایران در پی گسترش نظارتِ خود بر تلگرام و کنترل کاربران روسی است. پس از کش و قوسهای فراوان و درخواستهای متعددِ دولت روسیه برای داشتن دسترسی به سرورهای تلگرام و امکانِ کنترل کاربران روسی این پیامرسان، و مخالفت تلگرام با این درخواستها، نهایتا ماه گذشته دستور فیلتر شدن تلگرام در روسیه صادر شد. فیلترینگ شدید تلگرام در روسیه منجر به قطعِ دسترسی به سایتها و سرویسهای دیگری در روسیه شد و طبق گزارشها، میلیونها آیپی از دسترس خارج شدند. این اتفاقها در روسیه، چند روز پیش از شروع فیلترینگ سراسری در ایران بود.

حال محققان شرکت امنیتی سیسکو تالوس، بدافزاری رو کشف کردهاند که برای هک اکانتهای تلگرام کاربران روس توسعه داده شده است. طبق گزارش این شرکت، انتشار این بدافزار برای جمعآوری کلیدهای رمزنگاری و فایلهای کاربران تلگرام ابتدا در ۱۵ فروردین سال جاری مشاهده شده است. نسخهی جدیدی از این بدافزار هم به فاصلهی یک هفته پس از انتشارِ اولین نسخه مشاهده شده بود. این بدافزار برای سرقت اطلاعات از نسخهی دسکتاپ این پیامرسان ساخته شده است.

محققان تالوس موفق شدند سازندهی این بدافزار را شناسایی و راهنمای استفاده از بدافزار تلگراب را در اکانت یوتیوب این فرد - با اسامی مستعار Racoon Hacker و Enot - پیدا کنند. همچنین در تحلیلِ بدافزار، مشخص شد که منتشرکنندهها از سرویسهای ابری برای آپلودِ اطلاعات دزدیده شده استفاده کردهاند. با دسترسی به اکانت این سرویسهای ابری (که در متن بدافزار قابل بازیابی بود) اطلاعات دزدیده شده -از افرادی که دستگاه کاربریشان آلوده به این بدافزار شده بود- پیدا شد.

یکی از امکاناتِ این بدافزار، سرقتِ سشنهای تلگرام است. در صورت ورود به تلگرام در دستگاه جدید، با وارد کردن رمزعبور (و در صورت فعال بودن ورود دو مرحلهای، تایید با کد ارسال شده)، فایل متنی ساخته خواهد شد که اپلیکیشن تلگرام از آن برای اتصالهای بعدی به سرور استفاده میکند. توزیعکنندگان بدافزار، با سرقت این دسترسیها میتوانند به لیستِ دوستان و چتهای قدیمی فردِ هک شده دسترسی داشته باشند.

طبق گزارشِ محققان تالوس، نسخهی اول این بدافزار پس از آلوده کردن دستگاه، ابتدا هارد را جستجو کرده و اطلاعات ذخیره شده در گوگل کروم، کوکیها و فایلهای متنی را جمعآوری و فشرده کرده و به سرویسهای ابری ذکر شده ارسال میکند. با داشتن کوکیهای ذخیره شده در مرورگر، هکر میتواند به ایمیل و پروفایل شبکههای اجتماعی قربانی دسترسی پیدا کند. در نسخهی دوم این بدافزار، دزدیدن کلیدهای تلگرام و فایلهای آن نیز به امکانات تلگراب اضافه شده است. این بدافزار از ضعف امنیتی خاصی در تلگرام استفاده نمیکند بلکه با استفاده از نقصِ نسخهی دسکتاپ و عدمِ وجودِ « سکرت چت» در این نسخه، به چتهای پیشین کاربرها دست پیدا میکند.

محققان تالوس معتقدند که هکرها پس از سرقتِ فایلهای کَش شدهی (Cached files) اپلیکیشن تلگرام و با فرض عدمِ دسترسی به رمزعبورِ کاربر، میتوانند با آزمون و خطا به رمز مورد نظر برسند.

مشخصاتِ بدافزار، نحوهی توزیع و شیوهی اجرا نشان میدهد که توسعهدهندهی این بدافزار دانش بالایی از زبان برنامهنویسی پایتون «Python» داشته است. بدافزارِ ساخته شده، هرچند کارآمد است، از نمونههای مشابه کوچکتر و سادهتر است.

نمونههای مشابه در ایران

انتشارِ بدافزارهای هرچند ساده اما مختص سرقتِ اطلاعات تلگرام، محدود به روسیه نیست. معمولا با عمومی شدن روشهایی که یک هکر برای نفوذ به کامپیوترِ قربانیها استفاده میکند، افراد دیگری اقدام به استفاده از همان روش در مناطق دیگر میکنند. احتمال دارد که در روزهای پیش رو، هکرهای ایرانی نیز از روش مشابهی برای هک کردن کاربران استفاده کنند.

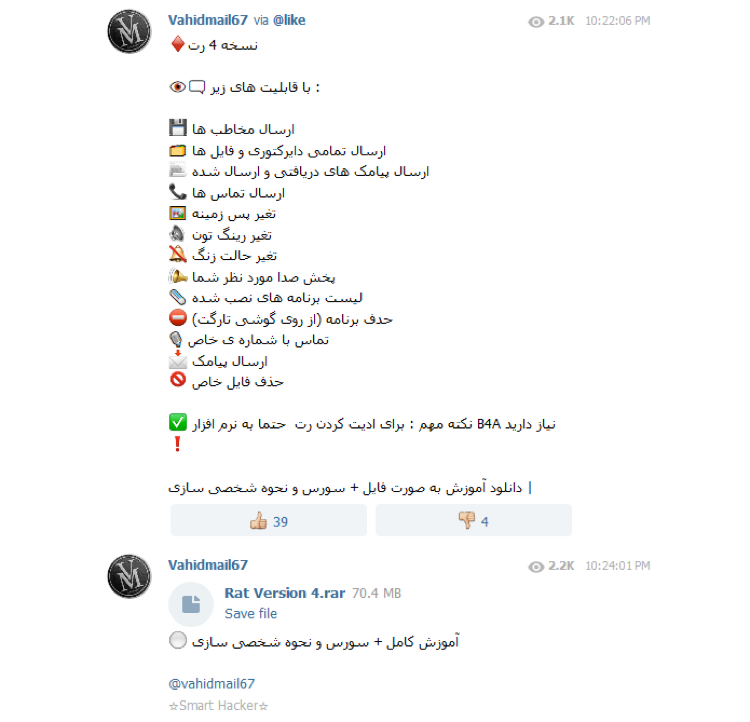

بر اساس گزارشهای قبلی هکرهای ایرانی هم در گذشته از زیرساخت و امکانات تلگرام در تولید بدافزارهایی برای گوشیهای اندرویدی استفاده کردهاند. در این مورد، هکرها نه برای هک تلگرام که برای هک گوشی و سرقتِ اطلاعات فرد از جمله لیست تماس، پیامهای کوتاه، فایلهای ذخیره شده و حتی گرفتن عکس به صورت مخفیانه، بدافزاری تولید کرده بودند و بدافزار اطلاعات را از طریق باتهای تلگرام برای هکر ارسال میکرد.

با توجه به استفادهی وسیعِ کاربران عادی و حتی خبرنگاران و فعالان اجتماعی از تلگرام در ایران، این اپلیکیشن هدف مهمی برای هکرهای مستقل و هکرهای دولتی ایران شده است.

همچنین پس از فیلتر شدن موقتِ تلگرام در پی اعتراضات دیماه گذشته، بدافزاری به اسم «فیلترشکن آمدنیوز» بین کاربران ایرانی منتشر شد. در پی فیلترینگ گستردهی اخیر نیز شاهد موارد مشابهی بودیم. هکرهای مستقل و نیز هکرهای وابسته به دولت ایران از این موقعیت استفاده کرده و با انتشار اپلیکیشنهای مشکوکی در قالب تلگرامهای ضدفیلتر و تلگرام آزاد و یا نسخههای تغییر یافتهی فیلترشکنهای مشهور، اقدام به هک کاربران ایرانی میکنند.

پیشنهادِ پسکوچه

با توجه به موارد گفته شده توصیه میکنیم که:

-

از نصب اپلیکیشنهای غیر رسمی تلگرام خودداری کنید چرا که حتی اگر آلوده نباشند، اغلب بر اساس آخرین نسخهی تلگرام رسمی نبوده و مشکلات آنها برطرف نشده در نتیجه نقصهای فنی این اپلیکیشنها برای هکرها امکان سواستفاده را فراهم خواهد کرد.

-

از نصب اپلیکیشن از منابع و کانالهایی که نام و نشان مشخصی ندارند خودداری کنید. و همیشه اطمینان حاصل کنید که اپلیکیشنها را از وبسایت اپلیکیشنها و یا منابع معتبری همچون گوگلپلی، اپاستور و پسکوچه دریافت کنید.

-

در سیستم عامل ویندوز از نرمافزارهای امنیتی (مانند آنتیویروس، ضدبدافزار و فایروال) بهروز شده استفاده کنید.