آشنایی با چگونگی تبادل اطلاعات در اینترنت

در این مقاله سعی میکنیم تا شما را با چگونگی ردوبدلِ پیامها و بستههای اطلاعاتی در اینترنت آشنا کنیم و به طور اجمالی دربارهی ساختارهای مختلف ارتباطی در شبکههای رایانهای، به خصوص مفاهیم مورد استفاده در دنیای امروزی اینترنت صحبت کنیم.

در این مقاله سعی میکنیم تا شما را با چگونگی ردوبدلِ پیامها و بستههای اطلاعاتی در اینترنت آشنا کنیم و به طور اجمالی دربارهی ساختارهای مختلف ارتباطی در شبکههای رایانهای، به خصوص مفاهیم مورد استفاده در دنیای امروزی اینترنت صحبت کنیم.

یک شبکهی رایانهای مجموعهای از رایانهها و دستگاههای دیگر الکترونیکی است که به منظور تبادل اطلاعات یا اشتراک گذاری منابع مختلف به هم متصلاند. به عنوان مثال شبکهی وایفای شخصی شما یک شبکهی رایانهای است که میتواند متشکل از رایانهی شخصی شما، دستگاه چاپگر (printer)، تلفن هوشمند، مودمِ اینترنت و مسیریاب (روتر) باشد. منبع اصلی که این شبکه به اشتراک میگذارد در واقع ارتباط با شبکه جهانی اینترنت است.

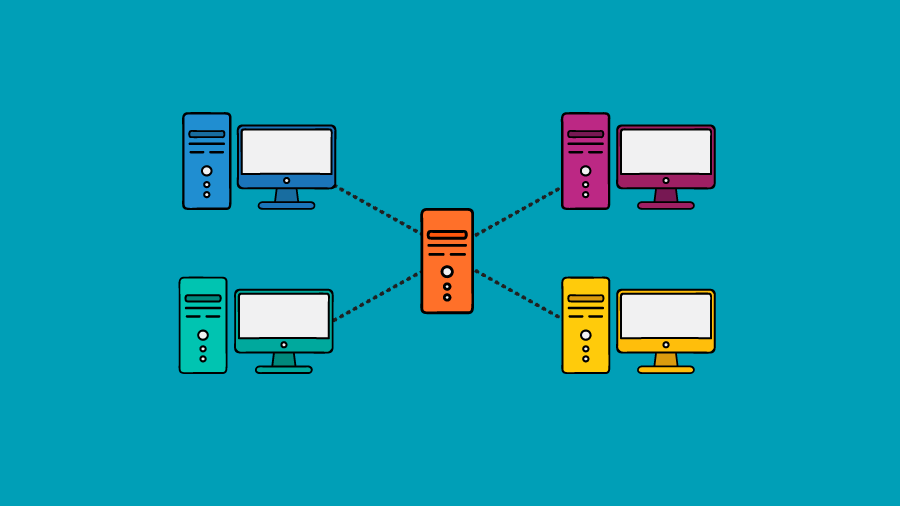

شبکههای رایانهای عموما از ساختار سرویسگیرنده - سرویسدهنده یا کلاینت - سِرور استفاده میکنند و شما به عنوان یک کاربرِ اینترنت معمولا از این ساختار برای دریافتِ اطلاعات بهره میبرید. یک مثال ساده میزنیم: فرض کنید که شما به سایت پسکوچه وصل میشوید، رایانهی شما (به عنوان یک سرویسگیرنده) به سِرور پسکوچه (به عنوان یک سرویسدهنده) وصل میشود و سِرور پسکوچه اطلاعات درخواستی را در اختیار رایانه شما قرار میدهد.

این ساختار سادهترین نوعِ ارتباط در شبکههای کامپیوتری است و در عینِ ساده بودن، اشکالهای بسیاری دارد:

-

در این نوع ارتباط کیفیت، سرعت و کارایی تبادلِ اطلاعات بین سِرور و کلاینت به چندین اصل مهم از جمله سرعتِ رایانهی شما، سرعت شبکه و اتصالات مابین و سرعتِ سِرور بستگی دارد. یکی از مهمترین عواملِ کُند کنندهی ارتباط، سرعت سِرور است که خود در کنارِ مشخصاتِ فنی سِرور به تعداد کلاینتهای وصل شده به سِرور برای درخواستِ اطلاعات بستگی دارد. به این معنی که هر چقدر اشخاصِ بیشتری به طور همزمان برای درخواستِ فایلهای فیلترشکن به سِرور پسکوچه وصل شوند، سرعتِ سِرور پسکوچه برای فرستادنِ اطلاعات به این درخواستکنندهها کمتر خواهد بود.

-

همینطور در این ساختار به دلیل اینکه فقط یک سِرور برای در اختیار گذاشتن اطلاعات وجود دارد، در صورت به وجود آمدن هر مشکلی برای سِرور و شبکهی آن سِرور، تبادل اطلاعات در این ساختار دچار مشکل شده و شما قادر به دریافت اطلاعات نخواهید بود.

-

در ساختار کلاینت - سِرور سنتی، شما هر جای دنیا که باشید اطلاعات باید تمامِ مسیر را برای رسیدن به سِرور مورد نظر طی کند. مثلا شما برای اینکه از سِرور پسکوچه یک فایل فیلترشکن دریافت کنید، باید اطلاعات به سِرور پسکوچه فرستاده شود و سِرور پسکوچه فایلِ فیلترشکن را از سِرور خود به رایانهی شما بفرستد و این مساله موجبِ تاخیر زیاد در ارسال اطلاعات میشود. برای بهبود این مشکل سِرورهای شبکهی تحویل محتوا یا CDN ایجاد شده است که در مقالهای دیگر به آنها پرداختهایم. با استفاده از شبکههای تحویلِ محتوا، قسمتهایی از سایت مثل لوگو، تصویرها یا کدهای جاواسکریپت که با درخواستِ کاربر تغییر نمیکنند، از طریق سِرورهای نزدیکتر به محل جغرافیایی کاربر تامین میشوند.

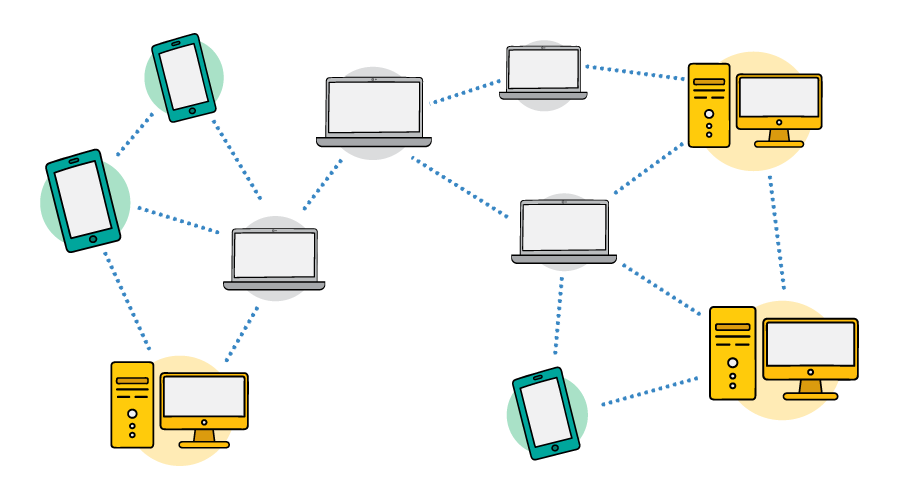

شبکههای همتا به همتا (peer-to-peer networks) به عنوان یک جانشین برای ساختارِ کلاینت - سِرور معرفی شدهاند که قادر به حل بسیاری از مسائل بالا هستند و در عین حال مزایای دیگری هم دارند. این نوع شبکهها دارای ساختار غیر متمرکز هستند و هر دستگاهی (رایانه، تلفن هوشمند، تبلت یا ...) که در این شبکه وجود دارد همتا نامیده میشود. همتاها همزمان هم نقش کلاینت و هم نقش سِرور را بازی میکنند. هر دستگاهی در این شبکه ( به طور مثال رایانهی شخصی شما) قادر به درخواست برای اطلاعات است و همزمان میتواند اطلاعاتی که قبلا دریافت کرده است را در اختیار همتاهای دیگر (مانند رایانهی دوست شما در همین شبکه) بگذارد.

برای روشن شدن مطلب یک مثال میزنیم. فرض کنید شما و دوستتان در یک شبکهی همتا به همتا با تعداد عضوهای فراوان هستید. حال فرض کنید دوستِ شما به سِرور پسکوچه میرود و فیلترشکن Outline را دریافت میکند. رایانهی دوست شما از این به بعد فایل Outline را دارد. حال اگر شما هم بخواهید فایل Outline را از سِرور پسکوچه دریافت کنید، میتوانید به جای اینکه آن را از خود سِرور بگیرید، از رایانهی دوستتان که بسیار به شما نزدیکتر است بگیرید. این موجب میشود که:

-

اگر سِرور پسکوچه در دسترس نباشد یا فیلتر باشد شما همچنان به فایل Outline از طریق دوستتان دسترسی داشته باشید.

-

شما فایل را به دلیل نزدیکی جغرافیایی به دوستتان سریعتر دریافت کنید.

-

کُندی سِرور پسکوچه و شبکهی آن، سرعتِ دریافت شما را کم نمیکند. در این سناریو دوستِ شما نقشِ سِرور و شما نقشِ کلاینت را بازی کردهاید.

یکی دیگر از ویژگیهای خوب شبکههای همتا به همتا این است که با اضافه شدنِ تعداد کاربران به این شبکه، کارایی شبکه هم بالا میرود. به این صورت که همتاهای این شبکه برای کاری که قرار است انجام شود، مثلا دریافت یک فایل، به هم کمک میکنند. این مثال در شبکه BitTorrent (یکی از معروفترین شبکههای همتا به همتا) بسیار چشمگیر است. شبکهی اشتراک گذاری فایلِ BitTorrent، ایدهی شبکههای همتا به همتا را گسترش داده و آن را برای به اشتراک گذاشتنِ فایل استفاده کرده است. در این شبکه فایلها نه تنها قابلِ دستیابی از طریق همتاها هستند، بلکه همتاها میتوانند آن را به طور همزمان از چندین همتای دیگر دریافت کنند و اینگونه سرعتِ دریافت، به مراتب بیشتر میشود.

به دلیل ویژگیهای ساختارِ همتا به همتا، بیشترین استفاده از آن در شبکههای اشتراک گذاری فایل مثل ++BitTorrent، DC و غیره است. این ساختار کاربردهای دیگری نیز مانند (CryptoCurrency (BitCoin یا به اشتراک گذاری اینترنت وایفای مثل Open Garden و … را دارد.

هرچند این ساختار شبکهها ویژگیهای برجستهای دارد، اما در استفاده از آنها باید به موارد امنیتی زیر دقت کرد:

-

اشتراک گذاری بدافزارها: به دلیل اینکه در شبکههای همتا به همتا کسی کنترلِ مرکزی فایلهای به اشتراک گذاشته شده را ندارد، هر کسی میتواند هر فایلی را بین همتاهای دیگر پخش کند. به همین دلیل وقتی فایلی را از شخصی که نمیشناسید (یا حتی اگر میشناسید) دریافت میکنید، قبل از باز کردن حتما از درستی آن اطمینان حاصل کنید و آن را با ویروسیابهای مختلف بررسی کنید.

-

فایلهای غیر قانونی: به دلیل ذکر شده در بالا، احتمال دارد که فایل دریافت شده، محتوای غیر قانونی باشد و در این صورت بنابر قوانینِ کشور ممکن است تحت پیگیری قرار بگیرید. به طور مثال دریافت و در اختیار گذاشتن فایلهای فیلم یا موزیک بدونِ داشتن حق تکثیر، غیر قانونی است.

۳. آسیبپذیری نرمافزارِ همتا به همتا: نرمافزاری که برای استفاده و شرکت در شبکهی همتا به همتا استفاده میکنید مانند هر نرمافزار دیگری ممکن است آسیبپذیر باشد. برای اطمینانِ بیشتر بهتر است که از نرمافزارهای شناخته شده و از آخرین نسخهی این نرمافزارها استفاده کنید و همیشه آنها را بهروزرسانی کنید.

۴. حملات محروم سازی از سرویس: هکرها میتوانند از سیستمهای همتا به همتا برای حمله به سایتها و سِرورهای اینترنتی استفاده کنند. توضیحِ حملهی محروم سازی از سرویسِ توزیع شده (Distributed Denial of Service Attack or DDoS) از حوصلهی این مقاله خارج است و سعی خواهیم کرد در مقالهای دیگر به آن بپردازیم.

- حریم خصوصی: بسیاری از شبکههای همتا به همتا هیچگونه ترفندی برای پنهان کردن هویتِ کاربر به کار نمیبرند. به همین علت باید در خصوصِ اینکه چه فایلهایی دریافت و یا به اشتراک میگذارید دقت کنید. همتاها عموما در این شبکهها به آدرس IP شما دسترسی دارند.

پیشنهادها و انتقادات خود را از طریق شبکههای اجتماعی پسکوچه با ما در میان بگذارید.

❤️ تیم پسکوچه