پیوندهای پنهان؛ بررسی روابط ویپیانهای ناامن

تحقیق جدیدی که توسط دانشگاه ایالتی آریزونا، موسسه سیتیزنلب و کالج بودوین انجام شده است، نشان داده که بسیاری از ویپیانهای پرطرفدار، نهتنها امنیت واقعی فراهم نمیکنند، بلکه با شیوههای فریبنده کاربران را در معرض خطرات جدی قرار میدهند و امنیت آنها را خطر میاندازند.

تحقیق جدیدی که توسط دانشگاه ایالتی آریزونا، موسسه سیتیزنلب و کالج بودوین انجام شده است، نشان داده که بسیاری از ویپیانهای پرطرفدار، نهتنها امنیت واقعی فراهم نمیکنند، بلکه با شیوههای فریبنده کاربران را در معرض خطرات جدی قرار میدهند و امنیت آنها را خطر میاندازند.

در ایران داشتن ویپیان و دسترسی به اینترنت به هم گره خورده است و ویپیان به یکی از ابزارهای اصلی کاربران اینترنت برای دور زدن محدودیتها و افزایش امنیت ارتباطات تبدیل شده است. کاربران انتظار دارند با نصب یک اپلیکیشن ویپیان، هویتشان محفوظ بماند. اما واقعیت پنهان این است که بسیاری از ویپیانهای موجود ناامن هستند و بخش بزرگی از آنها در اختیار شرکتهایی است که به عمد هویت واقعی خود را پنهان میکنند.

در این پژوهش، تیم تحقیقاتی ابتدا ۱۰۰ اپلیکیشن ویپیان پرطرفدار در گوگلپلی را شناسایی کرد و سپس آنها را به ۵۰ مورد محدود ساخت که خارج از آمریکا ثبت شده بودند. تمرکز اصلی بر اپهایی بود که در سنگاپور معرفی شده بودند، چون پیشتر سابقه فریب در این کشور دیده شده بود. پژوهشگران برای هر اپ، اطلاعاتی مانند نام توسعهدهنده، وبسایت، سیاست حریم خصوصی، و فایلهای APK را بررسی کردند.

آنها علاوه بر این، از اسناد تجاری (business filings) برای ردیابی مالکیت شرکتها استفاده کردند، دامنهها و رکوردهای DNS را تحلیل کردند و حتی کدهای درون APKها را با ابزارهایی مثل jadx، Ghidra و Frida مهندسی معکوس کردند. بخش دیگری از کار شامل تحلیل دینامیک بود؛ یعنی اجرای اپها روی گوشی روتشده و ضبط ترافیک شبکه برای کشف رمزها، سرورها و رفتار واقعی اپها. این ترکیب از تحلیل استاتیک (کد و فایلها)، تحلیل دینامیک (رفتار در زمان اجرا) و بررسی اسناد تجاری، سرانجام روابط پنهان میان چندین شرکت و آسیبپذیریهای امنیتی مشترک را آشکار کرد.

ریشهیابی اپلیکیشنهای پرطرفدار

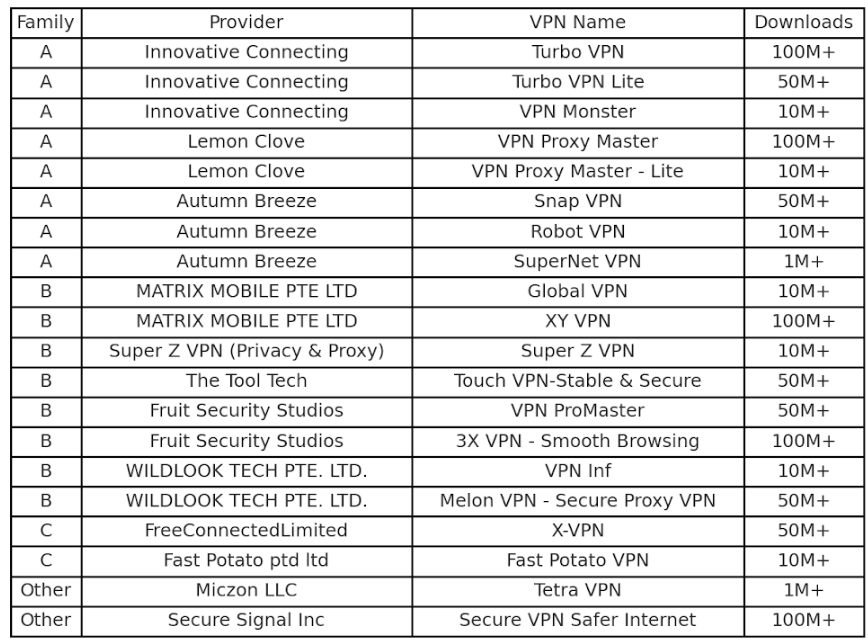

محققان در این مطالعه رد سه خانواده بزرگ از ارائهدهندگان VPN را گرفتهاند که مجموعا بیش از ۷۰۰ میلیون بار در فروشگاه گوگلپلی دانلود شدهاند. این اپها در ظاهر برندهای متفاوتی دارند و با نامهای گوناگون عرضه شدهاند، اما بررسی دقیق نشان داد که همگی ریشههای مشترک دارند. نکته تکاندهندهتر اینکه بسیاری از این اپها دارای رمزهای عبور ثابت برای پروتکل Shadowsocks بودند. وجود چنین رمزهایی به این معناست که هر فرد یا نهادی که به این رمزها دسترسی پیدا کند، قادر خواهد بود تمام ارتباطات کاربران را رمزگشایی کرده و محتوای حساس آنها را بخواند.

برای کشف این روابط پنهان، پژوهشگران از ترکیبی از روشها استفاده کردند: بررسی اسناد ثبت شرکتها، تحلیل فایلهای APK اندرویدی، جستجو در شبکههای اجتماعی، و حتی ردیابی ترافیک اینترنتی اپلیکیشنها. نتیجه این بررسیها نشان داد که بسیاری از ویپیانهایی که خود را «مستقل» معرفی میکنند، در واقع به شرکتها و افراد مرتبط با Qihoo 360 در چین متصلاند؛ شرکتی که در گذشته به دلیل ارتباط با ارتش چین و مسائل امنیتی، مورد توجه و تحریم ایالات متحده قرار گرفته بود. جالب اینجاست که بیشتر این اپها در گوگلپلی بهعنوان شرکتهای مستقر در سنگاپور معرفی شدهاند، در حالی که شواهد حاکی از فعالیت مستقیم آنها در چین است.

خانواده نخست شامل اپلیکیشنهایی نظیر TurboVPN، SnapVPN و VPN Monster است. بررسی کدها نشان داد که تقریبا تمامی این اپها با یکدیگر یکسان هستند و حتی فایلها و کتابخانههای مشترکی دارند. این اپها از پروتکلهای IPsec و Shadowsocks استفاده میکنند، اما در فایلهایشان رمز عبور Shadowsocks بهطور ثابت ذخیره شده است. در نتیجه، هر کسی که این رمز را به دست آورد، میتواند به راحتی به ترافیک کاربران دسترسی پیدا کند. پژوهشگران حتی نشان دادند که با همین اطلاعات میتوان سرورهای پنهان بیشتری را کشف و مورد سوءاستفاده قرار داد.

گروه دوم متشکل از اپهایی همچون XY VPN، Super Z VPN و Global VPN بود. این اپها تنها از پروتکل Shadowsocks بهره میبرند و همانند گروه اول، رمزهای از پیش تعیینشده در کدهایشان ذخیره شده است. برخی از این برنامهها حتی در سیاستهای حریم خصوصی خود، نام خانواده اول را ذکر کرده بودند که خود نشانهای از پیوندهای پنهان است. سرورها نیز همگی در یک شرکت میزبان مشترک قرار داشتند که نشاندهنده زیرساخت یکسان این اپها بود.

خانواده سوم کمی متفاوت عمل کرده بود. اپلیکیشنهایی مانند X-VPN و Fast Potato VPN به جای پروتکلهای رایج، از یک پروتکل اختصاصی استفاده میکردند که روی پورت ۵۳ (ویژه DNS) اجرا میشد. هدف این کار عبور از فیلترینگ بود، اما بررسی کد نشان داد که این اپها نیز از کلیدهای رمزنگاری ثابت و یکسان استفاده میکنند. به عبارت دیگر، نوآوری آنها در ظاهر بود، اما ضعف امنیتی همچنان وجود دارد. محققان چند اپ مستقل مانند Secure VPN یا TetraVPN را نیز بررسی کردند. اگرچه این اپها ارتباط مستقیمی با خانوادههای سهگانه نداشتند، اما باز هم مشکلاتی چون رمزهای مشترک یا نبود مکانیزمهای امنیتی پیشرفته در آنها مشاهده شد. بهطور کلی، سه آسیب اصلی در کل این اکوسیستم شناسایی شد: جمعآوری پنهانی اطلاعات مکانی کاربران، امکان حملات موسوم به blind in/on-path که به مهاجم اجازه میدهد ارتباطات کاربر را حدس بزند، و مهمتر از همه رمزهای ثابت که عملاً امنیت را بیاثر میکنند.

پیامدهای آشفتهبازار ویپیانها

این یافتهها زنگ خطری برای میلیونها کاربر است. بسیاری از آنها به امید دورزدن فیلترینگ، امنیت و حفظ حریم خصوصی به سراغ این اپها میروند، اما در عمل دادههایشان را در اختیار شرکتهایی میگذارند که شفافیت مالکیتی ندارند و حتی سابقه امنیتی مشکوکی دارند.

از سوی دیگر، فروشگاههایی مثل گوگلپلی نیز با چالشی جدی روبهرو هستند: چگونه میتوان در مقیاس گسترده، مالکیت واقعی اپلیکیشنها را بررسی و امنیت آنها را تضمین کرد؟ هرچند گوگل نشان «گواهی امنیتی» برای برخی ویپیانها ارائه کرده است، اما هنوز مکانیزم جامعی برای احراز هویت و شفافیت شرکتهای پشت این اپها وجود ندارد.

این تحقیق نشان داد که بخش بزرگی از بازار ویپیانها نهتنها شفافیت ندارد، بلکه بهعمد با فریب کاربران اداره میشود. اپهایی که باید از دادهها محافظت کنند، خودشان بزرگترین تهدید برای حریم خصوصیاند. استفاده از پروتکل Shadowsocks با رمزهای ثابت، جمعآوری دادههای مکانی بدون اطلاع کاربران، و پنهانکاری در مالکیت شرکتها همگی نشانههایی است که باید جدی گرفته شود.

برای کاربران، مهمترین توصیه این است که پیش از استفاده، در مورد اپلیکیشن تحقیق کنند و هر نشانه را جدی بگیرند. از اطلاعات سازنده گرفته تا سند حریم خصوصی شفاف و ارایه جزییات درباره دادههای دریافتی از کاربر و مجوزهای دسترسی، همه مواردی است که باید به آنها توجه شود و به وعدههای پرزرقوبرق اپهای مشکوک دل نبندند. امنیت واقعی در انتخاب آگاهانه است، نه تعداد دانلودها و تبلیغات فریبنده.